Hace tiempo que no escribo, no he podido sacar tiempo para escribir y compartir. Pero ya vuelvo cargado de ideas y hoy traigo un pequeño howto para la Raspberry Pi y GNU/Linux.

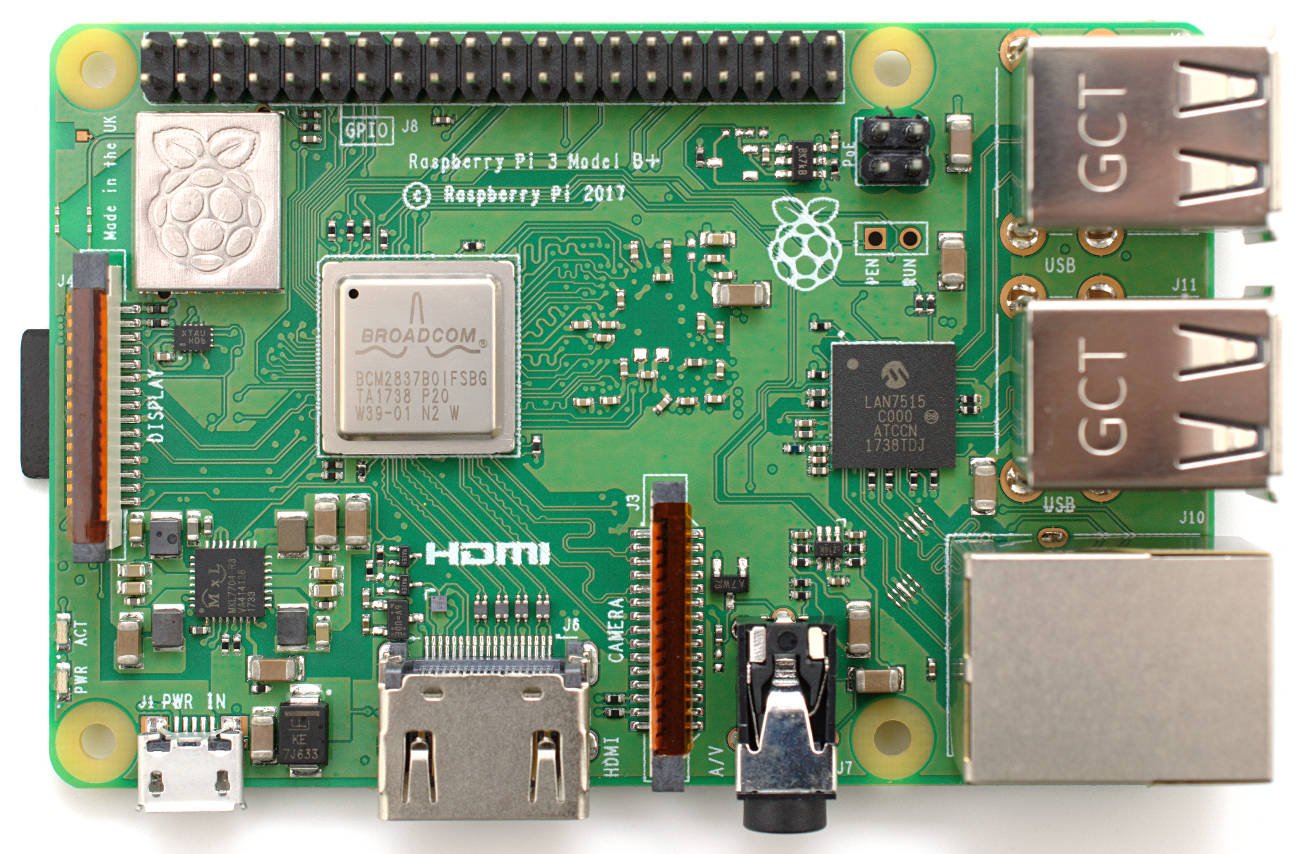

Este post es sobre copias de seguridad de las tarjetas SD, para guardar sistemas completos, con todo instalado y funcionando. Es decir, esto mismo también se puede hacer en cualquier instalación GNU/Linux, y otros tipos de discos que no sean tarjetas SD. Pero aquí me centro en la Raspberry Pi porque he estado estos días jugando con ella 😉

Después de estar jugueteando horas y horas, podemos llegar a configuraciones complicadas. Que si centro multimedia de salón, punto de acceso wifi, sistema de detección de intrusiones con Snort, nube privada con Syncthing.. que si ahora quiero ver Netflix en la Raspi.. Después de cargarme varias instalaciones que he llegado a ver que tengo que hacer más copias de seguridad 😀 Después de todos estos buenos ratos con la Raspberry Pi.. ¿a que no queremos perder todo este tiempo invertido?

Continuar leyendo..